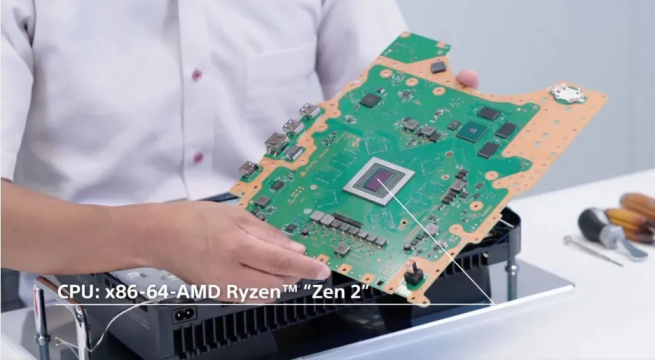

Notre ami sunriseur rim-k06 nous informe via le tchat que des failles de sécurité ont été découvertes sur les CPU Zen 1 à Zen 4, des vulnérabilités de vérification de firmwares présentes et exploitables sur de nombreux appareils et qui pourraient être utilisé à des fins malveillantes.

Google, via son équipe Google Security Research, a récemment publié un avertissement de sécurité (GHSA-4xq7-4mgh-gp6w) mettant en garde contre une vulnérabilité critique affectant un logiciel ou une bibliothèque open source largement utilisée. Bien que les détails techniques exacts n’aient pas été divulgués publiquement pour éviter toute exploitation malveillante, l’avertissement indique que cette faille pourrait permettre à un attaquant d’exécuter du code à distance ou de provoquer un déni de service.

Selon les experts en sécurité, cette vulnérabilité pourrait toucher des milliers de systèmes et d’applications dépendants de la bibliothèque ou du logiciel concerné. Les secteurs les plus à risque incluent les services cloud, les infrastructures critiques et les applications web. Google a noté que les attaquants pourraient exploiter cette faille pour prendre le contrôle de systèmes vulnérables ou interrompre des services essentiels.

Google a collaboré avec les acteurs du projet concerné pour publier un correctif. Les utilisateurs et administrateurs sont vivement encouragés à :

- Vérifier s’ils utilisent une version affectée du logiciel ou de la bibliothèque.

- Appliquer immédiatement les mises à jour ou correctifs fournis.

- Surveiller les systèmes pour détecter toute activité suspecte.

Cet avertissement souligne l’importance de la collaboration entre les chercheurs en sécurité et les macteurs de projets open source. Google Security Research joue un rôle clé dans l’identification et la correction des vulnérabilités avant qu’elles ne soient exploitées à grande échelle.

Pour plus de détails techniques, les utilisateurs peuvent consulter le document officiel sur GitHub :

GHSA-4xq7-4mgh-gp6w.

A l'image de ce qui se passe sur le programme bounty, les failles ont été rapportées le 25 septembre 2024, et n'ont été dévoilées qu'hier, laissant le temps à AMD et aux acteurs de réagir, AMD a ensuite fourni un correctif sous embargo à ses clients le 17 décembre 2024. Pour coordonner nos efforts avec AMD, nous avons fait une exception ponctuelle à notre politique standard de divulgation des vulnérabilités et avons retardé la divulgation publique jusqu'à aujourd'hui, le 3 février 2025. " Cette divulgation conjointe intervient 46 jours après qu'AMD a partagé le correctif avec ses clients et 131 jours après le rapport initial de Google. En raison de la chaîne d'approvisionnement, de la séquence et de la coordination approfondies requises pour résoudre ce problème, nous ne partagerons pas tous les détails pour le moment afin de donner aux utilisateurs le temps de rétablir la confiance dans leurs charges de travail informatiques confidentielles. Nous partagerons des détails et des outils supplémentaires le 5 mars 2025. "

Merci rim-k06 pour l'information.

[PS5] ps5-payload-sdk v0.27 disponible

[PS5] ps5-payload-sdk v0.27 disponible [PS5] PS5 Jar Loader v4.1.1 disponible

[PS5] PS5 Jar Loader v4.1.1 disponible [Multi] Zentool la suite d'outils pour modifier les Zen 1 à Zen 4

[Multi] Zentool la suite d'outils pour modifier les Zen 1 à Zen 4 [PS3] Sony sort le firmware 4.92 pour la PS3 !

[PS3] Sony sort le firmware 4.92 pour la PS3 !