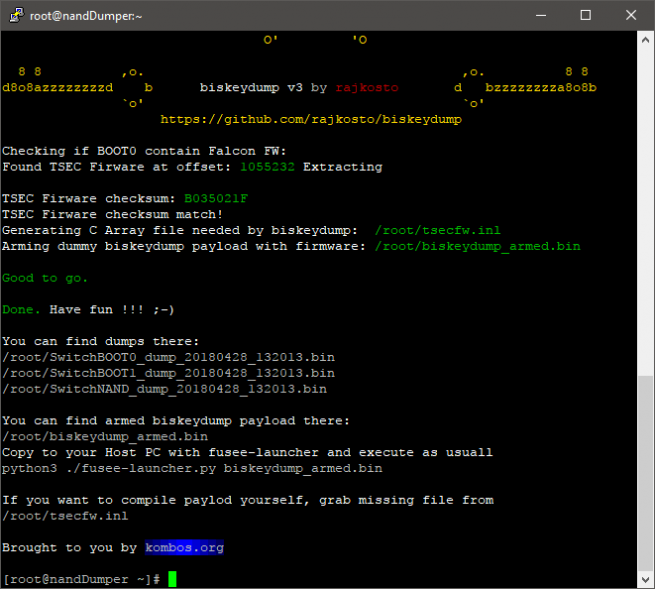

Changelog v7This section is required by the GPLv2 license- initial code based on https://github.com/A...e-NX/Atmosphere- everything except fusee-primary and key_derivation/masterkey/exocfg from fusee-secondary has been removed (from Atmosphere)- all hwinit code has been replaced by the updated versions from https://github.com/nwert/hekate- tsec.c has been slightly modified (to just use the passed-in address directly as DMA source, instead of copying to a temporary buffer)- qrcodegen (from https://github.com/n...Code-generator)has been included so that a QR code image of the dumped data can be displayed- main.c has been modified to get tsec fw, query for tsec key then call key_derivation.c functions using that key, then dump device and bis keys- key_derivation.c has been modified to use passed-in tsec key and not do any masterkey derivation

Les CFW(s) c'est pour bientôt je pense

Un grand bravo ai développeur qui font sa gratuitement

Et merci pour la News

Les CFW(s) c'est pour bientôt je pense

Un grand bravo ai développeur qui font sa gratuitement

Et merci pour la News

Pas sur, ceci te permet d'obtenir ta clé privée TSEC pour la 6.2.0, qui à l'heure actuelle est le seul moyen pour faire tourner les différents bootloader.

Mais les acteurs du hack cherche un autre moyen que d'utiliser cette clé privée pour éviter au maximun les risques de ban car il y a pas plus simple que d'identifier une console avec une de ses clés privés

@kris538 : Si, justement grâce à ce payload. La mise à jour 6.2.0 n'empêche que le lancement des CFWs, pas le lancement des payloads donc tu passes en RCM et tu injecte ce payload et tu pourra avoir tes nouvelles clés.