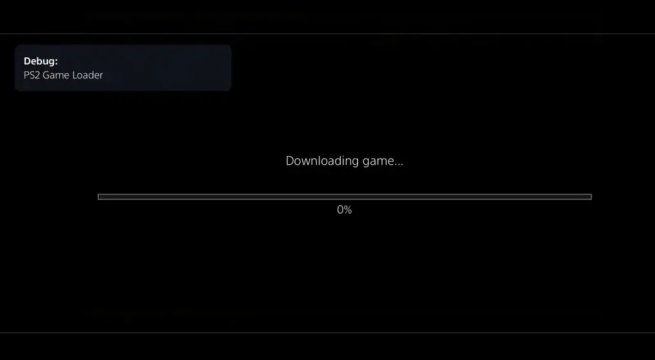

Le consultant en sécurité McCaulay Hudson a publié une vidéo démontrant l'exploit Mast1c0re de CTurt en cours d'exécution sur la dernière mise à jour de firmware PS5, à savoir la version 6.50. Dans cette vidéo, nous pouvons constater l'exploit Mast1c0re être exécuté à travers le jeu PS2 exploitable Okage Shadow King, qui est ensuite utilisé pour charger à distance un autre jeu PS2 : le célèbre Midnight Club 3.

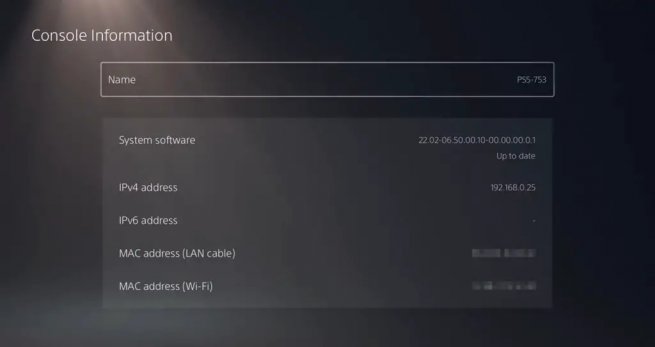

Mast1c0re est une faille non corrigée pour PS4 et PS5, qui exploite une vulnérabilité dans la couche d'émulation PS2. Celle-ci a été dévoilée et décrite en détail par le hacker CTurt en septembre 2022. À l'époque, CTurt a déclaré que Sony ne disposait pas encore de solution pour corriger cette vulnérabilité, ce qui semble être confirmé par la vidéo d'aujourd'hui, montrant que celle-ci est toujours présente dans la dernière mise à jour de firmware PS5 (et il est raisonnable de supposer qu'elle est également présente dans les PS4 au firmware 10.01) en janvier 2023.

Lien vers le tweet de démonstration

Exécution native PS2 et chaîne ROP PS5/PS4 pour des exploits supplémentaires.

Au minimum de son exploitation, cette faille permet donc l'exécution de code PS2, et donc le chargement de copies de sauvegarde PS2 (comme démontré dans la vidéo de McCaulay d'aujourd'hui, ainsi que la démo publiée par Cturt en septembre), mais également de Homebrew PS2.

Mais cette faille peut ouvrir d'autres, comme décrit par Cturt et confirmé par Hudson aujourd'hui. Celle-ci constitue en effet un point d'entrée "Usermode" permettant d'aller plus loin dans le hacking PS4/PS5, notamment sous forme de chaîne ROP. Un tel point d'entrée est toujours nécessaire pour un jailbreak de console.

- Une chaine ROP (programmation basée sur les instructions de retour) est une technique utilisée en sécurité informatique pour exploiter les vulnérabilités de corruption de mémoire. Elle permet à un attaquant d'exécuter un code arbitraire en enchaînant des petits fragments de code existant, appelés "gadgets", qui se terminent par une instruction de retour. La ROP est souvent utilisée comme une défense contre les techniques d'exploitation de la mémoire telles que les débordements de tampon.

Jusqu'à présent, avons principalement vu des exploits Webkit utilisés comme points d'entrée, avec quelques exceptions comme des vulnérabilités Blu-Ray utilisées comme point d'entrée sur PS4/PS5 avec BD-JB. Dans le cas de Mast1c0re, l'exploit charge des donnée de sauvegarde spécifiques dans un jeu PS2.

En tant que tel, il pourrait éventuellement être utilisé comme point de départ pour un hack plus important de PS4/PS5 sur les firmwares récents, et CTurt a fait entendre qu'il démontrerait quelque chose de similaire dans la partie 2 de sa démonstration, qui n'a pas encore été publiée.

Cette démonstration publiée aujourd'hui est doublement intéressante, elle démontre en premier lieu que l'exploit n'a effectivement pas été corrigé, et consolide le travail de CTurt en tant que développer/hacker indépendant.

Il convient toutefois de rappeler que Sony dispose d'autres moyens (plus sévères toutefois) de prévenir la propagation de la faille, par exemple en supprimant les jeux PS2 impactés du PSN. Cela empêcherait les utilisateurs de l'acheter et donc de l'exécuter. Cette stratégie est familière des utilisateurs de hack PSP et PSVita.