Posté 10 December 2020 - 16:34

#1

Posté 10 December 2020 - 16:51

#2Posté 10 December 2020 - 18:32

#3"Si ça saigne ça peut crever"

Posté 10 December 2020 - 19:19

#4les recherche a base de brute force c'est quitte ou double ,15 jours comme 15 ans , bref au final je ne comprends pas bien toute les déclarations annonçant une faille webkit 7.02 , je crois que les gens se sont emballer trop vite , ou alors j'ai raté un truc

Posté 10 December 2020 - 19:22

#5Posté 10 December 2020 - 20:28

#6Peut être il y a un moyen de predire plus précisement dans quel zone d'adresse mémoire ça sera ...

Par contre si c'est un 0day je comprend pas pourquoi il essaye pas directement sur le dernier fw 8.03 ?

Ou sur le webkit de la PS5 ?

Ce message a été modifié par iPreDaTeuR-- - 10 December 2020 - 20:32.

?

Posté 10 December 2020 - 20:37

#7Pour pouvoir l'utiliser sur un Kernel exploit connu ?Peut être il y a un moyen de predire plus précisement dans quel zone d'adresse mémoire ça sera ...

Par contre si c'est un 0day je comprend pas pourquoi il essaye pas directement sur le dernier fw 8.03 ?

Ou sur le webkit de la PS5 ?

Posté 10 December 2020 - 20:55

#8Posté 10 December 2020 - 20:59

#9Posté 10 December 2020 - 21:44

#10Pour pouvoir l'utiliser sur un Kernel exploit connu ?Peut être il y a un moyen de predire plus précisement dans quel zone d'adresse mémoire ça sera ...

Par contre si c'est un 0day je comprend pas pourquoi il essaye pas directement sur le dernier fw 8.03 ?

Ou sur le webkit de la PS5 ?

Y'a pas de kernel exploit en 8.X donc impossible de ce servir de ce webkit sur ce firmware

?

Posté 11 December 2020 - 02:44

#11Y'a pas de kernel exploit en 8.X donc impossible de ce servir de ce webkit sur ce firmware

Tous les firmwares sont déjà tombés, d'ex hackers qui furent connus et ont quitté la scène, ont déjà toutes les entrées, qui ne sont pas corrigées par Sony car pas publiée, à l'exception d'une, le syscon. (Mais ça bosse).

Je ne peux malheureusement pas en dire plus, si ce n'est que Zecoxao (le seul à s'afficher publiquement) ne bosse pas seul pour péter ce contrôleur, et qu'il a de grosses pointures avec lui. ![]()

Soyez patient, car si le syscon saute, la PS5 pourrait probablement être mise à mal aussi.

Ce message a été modifié par tikilou - 11 December 2020 - 02:49.

Posté 11 December 2020 - 07:37

#12Tous les firmwares sont déjà tombés, d'ex hackers qui furent connus et ont quitté la scène, ont déjà toutes les entrées, qui ne sont pas corrigées par Sony car pas publiée, à l'exception d'une, le syscon. (Mais ça bosse).Y'a pas de kernel exploit en 8.X donc impossible de ce servir de ce webkit sur ce firmware

Je ne peux malheureusement pas en dire plus, si ce n'est que Zecoxao (le seul à s'afficher publiquement) ne bosse pas seul pour péter ce contrôleur, et qu'il a de grosses pointures avec lui.

Soyez patient, car si le syscon saute, la PS5 pourrait probablement être mise à mal aussi.

"Si ça saigne ça peut crever"

Posté 11 December 2020 - 11:02

#13J'ai du mal à croire que le syscon PS4 ai des points commun avec celui de la PS5 bizarre comme déclaration , bref si tu le dit...

Sony utilise le syscon depuis la Vita et l'a réimplémenté dans la PS4, et la PS5 serait relativement proche de cette dernière (une évolution, pas une refonte complète de l'architecture)

Chaque fois que l'ingénieurerie d'une console est désossée, ça peut aider pour la suivante ou à côté, si le fabricant n'a pas corrigé l'approche pour s'adapter entre temps.

Ce message a été modifié par tikilou - 11 December 2020 - 11:05.

Posté 11 December 2020 - 11:54

#14https://twitter.com/...170261515317251

sleirsgoevy semble s'y intéressé ![]()

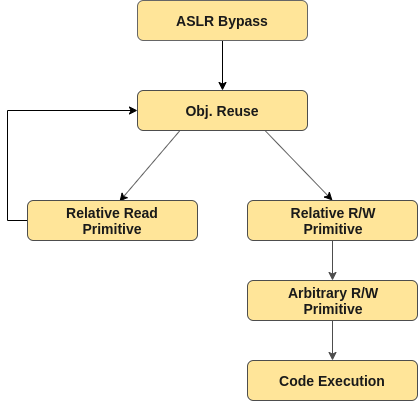

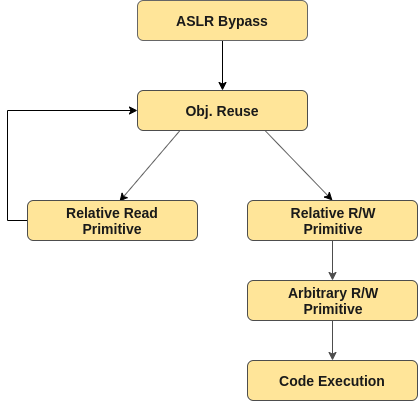

En ce qui concerne le nouvel exploit divulgué à BHEU: est-ce que quelqu'un pourrait exécuter ceci ( https: // pastebin.com/BjrB7F2D ) ou un code équivalent sur un firmware 5.05 / autre non-6.XX et m'envoyer les journaux? Le modèle est évident, mais j'aimerais savoir à quelles différences s'attendre et à quoi faire pour utiliser la force brute.

Posté 11 December 2020 - 16:29

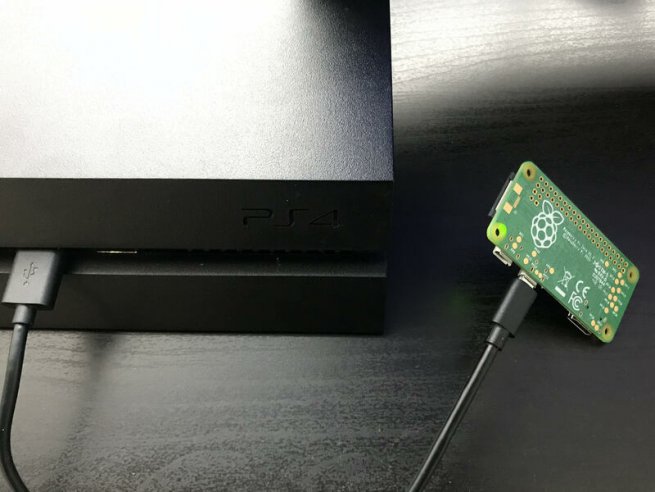

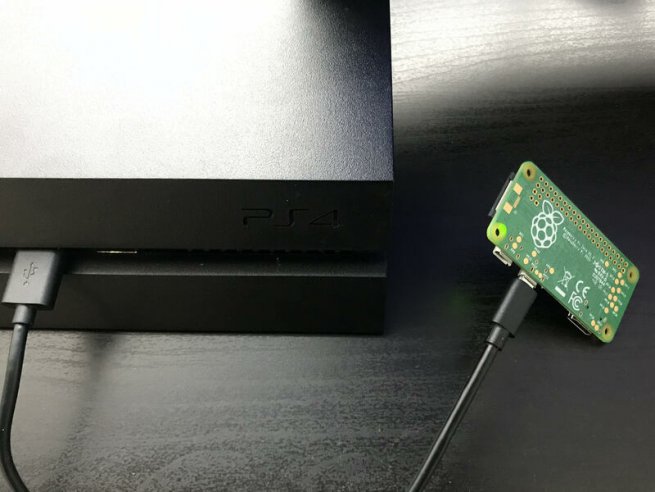

#15Super news bon courage a tout ceux qui bossent sur cette faille, sa semble prometteur vos truc !"l'idée est pouvoir utiliser à terme un Raspberry Pi pour stocker l'adressage multiple de la force brute dans un cookie et ainsi progresser sur un éventuel hack du 7.xx. "

l'idée c'est plutôt de plugger un raspi pour SIMULER l'interaction humaine, a savoir presser la touche enter quand le browser crash. Stocker le cookie tu peux déjà le faire sur la ps4

Posté 12 December 2020 - 03:59

#16Ok sympa.https://twitter.com/...170261515317251sleirsgoevy semble s'y intéressé

En ce qui concerne le nouvel exploit divulgué à BHEU: est-ce que quelqu'un pourrait exécuter ceci ( https: // pastebin.com/BjrB7F2D ) ou un code équivalent sur un firmware 5.05 / autre non-6.XX et m'envoyer les journaux? Le modèle est évident, mais j'aimerais savoir à quelles différences s'attendre et à quoi faire pour utiliser la force brute.

Posté 13 December 2020 - 06:03

#17Et blablabla pourquoi tu donnes de la m a manger aux gens?!Tous les firmwares sont déjà tombés, d'ex hackers qui furent connus et ont quitté la scène, ont déjà toutes les entrées, qui ne sont pas corrigées par Sony car pas publiée, à l'exception d'une, le syscon. (Mais ça bosse).Y'a pas de kernel exploit en 8.X donc impossible de ce servir de ce webkit sur ce firmware

Je ne peux malheureusement pas en dire plus, si ce n'est que Zecoxao (le seul à s'afficher publiquement) ne bosse pas seul pour péter ce contrôleur, et qu'il a de grosses pointures avec lui.

Soyez patient, car si le syscon saute, la PS5 pourrait probablement être mise à mal aussi.

Ce message a été modifié par B i o r n - 13 December 2020 - 06:05.

Posté 13 December 2020 - 06:07

#18Ce message a été modifié par B i o r n - 13 December 2020 - 06:15.

0 invité(s) et 0 utilisateur(s) anonyme(s)