Posté 18 décembre 2018 - 20:32

#1

Posté 18 décembre 2018 - 20:35

#2

Posté 18 décembre 2018 - 20:35

#3Posté 18 décembre 2018 - 20:36

#4Posté 18 décembre 2018 - 20:40

#5Posté 18 décembre 2018 - 20:48

#6bah on verra c'est toujours intéressant que des exploits apparaissent.

Posté 18 décembre 2018 - 20:49

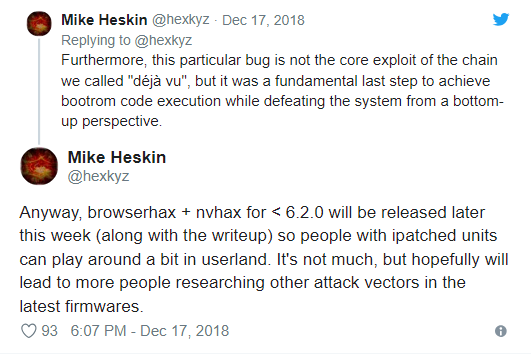

#7Attention ceci est un exploit userland (si je ne me trompe pas) donc ça donnera accès au homebrew pour les switchs patchée mais PAS aux backups...

Corrigez moi si je me trompe...

oui je pense comme toi , sur gba il parle uniquement de homebrew et non de backup mais ca va si vite sur la scene switch ![]()

Ce message a été modifié par annimmalus - 18 décembre 2018 - 20:49.

Flash tout lecteurs xbox360 (sauf liteon 1175 et hitachi 0500/0502 ) dans le 50 a mon domicile ou par correspondance.

Pose le glitch sur Slim .

Posté 18 décembre 2018 - 20:49

#8Posté 18 décembre 2018 - 20:52

#9Posté 18 décembre 2018 - 21:06

#11pas mal, il faut attendre, pour ma part je suis pas encore trop convaincu par la switch. Même si ça m'a amusé de cracker celle de ma petite nièce

peut-être metroid va rattraper le coup?

Posté 18 décembre 2018 - 21:12

#12Posté 18 décembre 2018 - 21:13

#13Si j'ai bien compris c'est pas ma block chain complet ce qui veut dire qu'on reste limité même pour les hombrew

On verra ce que cela donnera quand cela sortira

Bravo au développeur.

Posté 18 décembre 2018 - 21:22

#14Attention ceci est un exploit userland (si je ne me trompe pas) donc ça donnera accès au homebrew pour les switchs patchée mais PAS aux backups...

Corrigez moi si je me trompe...

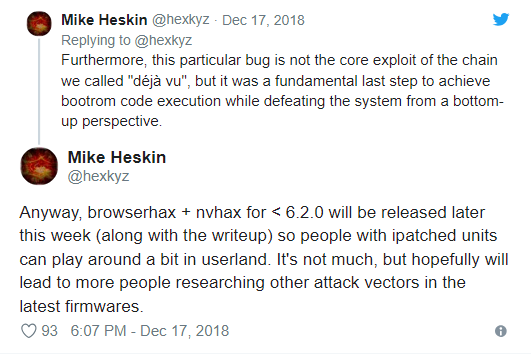

Tu ne te trompes pas ![]() Un processeur classique propose plusieurs modes d'exécution notamment user et kernel. Pour lancer un CFW ou apliquer des patches/bypass de signatures il faut à minima un accès kernel. Et si j'ai bien compris Hexkyz et SciresM, l'exploit chain de "déjà vu" permet bien l'accès au kernel puisqu'une des failles est située dans la bootrom donc accessible avant que le kernel ne se lance. Ici il ne s'agit que d'une partie de la chaine d'exploit appliquée dans ce qu'on appelle "déjà vu".

Un processeur classique propose plusieurs modes d'exécution notamment user et kernel. Pour lancer un CFW ou apliquer des patches/bypass de signatures il faut à minima un accès kernel. Et si j'ai bien compris Hexkyz et SciresM, l'exploit chain de "déjà vu" permet bien l'accès au kernel puisqu'une des failles est située dans la bootrom donc accessible avant que le kernel ne se lance. Ici il ne s'agit que d'une partie de la chaine d'exploit appliquée dans ce qu'on appelle "déjà vu".

Ce message a été modifié par eliboa - 18 décembre 2018 - 21:25.

Tuto Switch : Bloquer les maj | Supprimer les maj téléchargées | Lancer Linux | Lancer des payloads

switch-h4x0r |`FW max conseillé sur Switch => 4.1

Posté 18 décembre 2018 - 21:28

#15Posté 18 décembre 2018 - 21:39

#16Ce message a été modifié par LOUSTIK - 18 décembre 2018 - 21:39.

Posté 18 décembre 2018 - 21:51

#17Posté 18 décembre 2018 - 21:57

#18Posté 18 décembre 2018 - 22:05

#19Vu comment la Switch se fait retourner dans tout les sens, je pense que c'est juste une question de temps pour que les nouvelles Switch dites patché se fassent ouvrir

Oui c'est certain et c'est déjà le cas en privé depuis un moment, SciresM a dit qu'il avait l'exploit déjà vu qui fonctionne sur toutes les Switch (mais pour le moment seulement en 4.1) et devait logiquement fonctionner sur la future revision "mariko". Seulement une partie de l'exploit a été rendue publique cette semaine avec la dernière version d'hekate. SciresM est désormais persuadé que "déjà vu" est mort et enterré pour les futures switch mariko, même si l'exploit bootrom lui n'a pas été rendu public. Les Switch patchées en circulation l'ont été pour contrer Fusée Gelée, pas Déjà Vu.

Ce message a été modifié par eliboa - 18 décembre 2018 - 22:08.

Tuto Switch : Bloquer les maj | Supprimer les maj téléchargées | Lancer Linux | Lancer des payloads

switch-h4x0r |`FW max conseillé sur Switch => 4.1

Posté 18 décembre 2018 - 22:14

#200 invité(s) et 1 utilisateur(s) anonyme(s)