Pour aider les néophytes dans la compréhension du processus de boot de la PS3, voici 2 schémas résumant bien l'architecture des niveaux de sécurité :

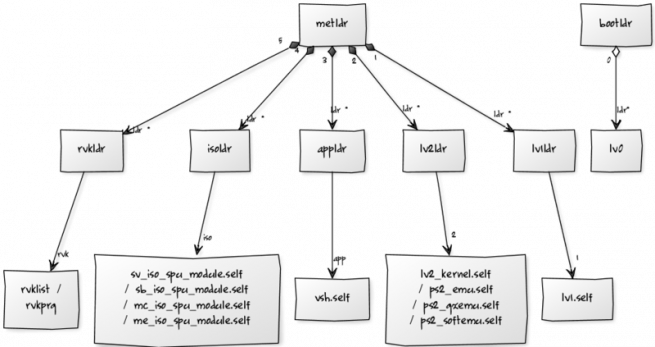

A) Schéma correspondant à la mise à jour 3.55 ou inférieure :

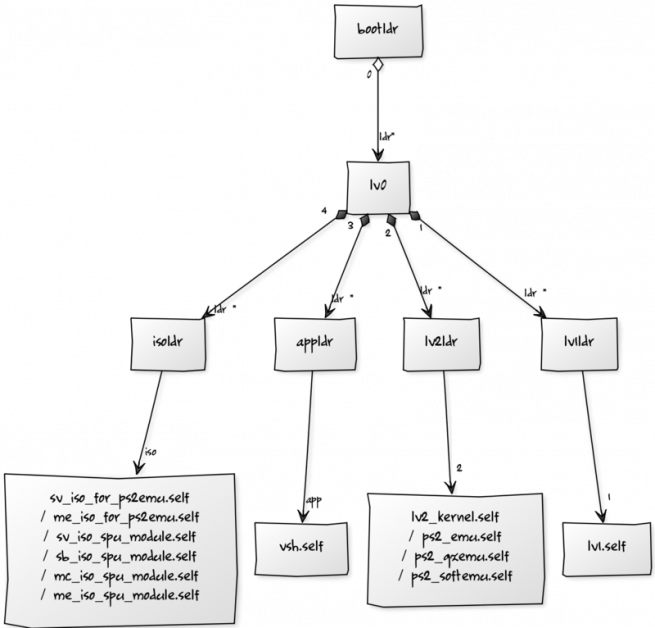

B ) Schéma correspondant à la mise à jour 3.60 ou supérieure :

Donc, pour mieux comprendre tous ces termes techniques indigestes et ce dont il retourne, voici quelques réponses apportées par Marcan42, un développeur de dongle PS3, sous forme de Q&R:

Q: Qu'est-ce qu'on a exactement découvert ?

R: On a réussi à mettre la main (grâce à du matériel adapté + logiciels de hackeurs) sur les clés utilisées par le bootldr (bootldr est en fait le premier processus à se lancer quand on allume sa PS3, un peu comme le BIOS sur Windows) pour décrypter/vérifier LV0 (LV0 = Level 0 = la première couche de sécurité).

Si on regarde les deux schémas précédents des processus, on voit que le bootldr est à la racine de tous les processus !

On sait que (pour ceux qui ont suivi l'actualité du hack) le premier hack de la PS3 (avec clé USB ou CFW 3.55) ne faisait que prendre le contrôle sur le processus metldr (metldr = deuxième processus de sécurité à se lancer, un peu comme la fenêtre de connexion utilisateur avec mot de passe sur Windows). Or, depuis le firmware 3.60, SONY a changé son architecture de sécurité, comme on le voit sur schéma b ), en supprimant ce processus metldr et en l'injectant directement dans le processus maître bootldr.

Cette fois, grâce à ce leak de ces fameuses clés LV0, on a pu remonter (en faisant du Reverse Engineering) quasiment à la source de l'arbre de sécurité de la PS3.

Q: Que peut-on faire avec ces clés alors ?

R: En clair, on peut les utiliser dans un premier temps pour décrypter/analyser/comprendre le fonctionnement de la sécurité sur la couche de LV0 (les hackeurs et les teams de développeurs connues comme Rebug ont déjà commencé à plancher dessus). Ensuite, on pourra alors patcher avec ces clés le LV0 de manière à ce que le bootldr ne détecte aucune erreur inhabituelle (erreur du genre : toutes sécurités désactivées, autorisation lancement code non signé, comme d'habitude en somme). Ceci aura donc en réalité pour effet de casser la chaîne de sécurité établie dès le départ par le bootldr (chaîne de sécurité = chain of trust = genre de message caché, un peu comme quand on découvre le mot de passe administrateur de qu'un) et de nous permettre de prendre le contrôle total sur tous les processus restants de la PS3 : lv1ldr, lv2ldr, appldr, isoldr, ...

Q: Sony peut trouver un nouveau moyen pour contrer ce hack ultime ?

R: Non. Avec le premier hack en CFW 3.55 qui touchait la couche metldr, Sony a juste déplacé cette faille (trouvée par Marcan de la team Fail0verFlow) vers le bootldr qui restait la seule couche encore en sécurité sur sa console. De ce fait, avec ce deuxieme hack, Sony n'a plus de niveau vers lequel il peut se replier et ne peut que voir sa console être totalement ouverte au hack ultime.

Q: Donc, le bootldr est définitivement violé ?

R: Oui. Tout comme la comme la couche metldr, le bootldr ne peut être mis à jour par Sony de manière software (logicielle) car ces deux couches de sécurité sont sauvegardées en dur sur la carte mère de la console. Et sans une modification hardware (matérielle) comme la sortie des très récentes PS3 Slim+ qui elles ont un bootldr différent et un LV0.2, Sony ne peut réellement plus bloquer les hackeurs avec ses mises à jour intempestives.

Q: Qu'en est-il des futures mises à jour système ?

R: Bonne nouvelle ! On pourra décrypter aussi totalement toutes les mises à jour de firmwares à venir. Tout ce que Sony pourra faire, c'est rendre à peine plus long le décryptage (obfuscation). Donc à chaque mise à jour sortira un nouveau CFW.

Q: Donc la PS3 est définitivement 100% hackée ?

R: Oui, dans une large mesure, contrairement au CFW 3.55, on dispose de tout ce dont on a besoin pour mettre à genoux la console. Sony ne pourra plus jamais re-sécuriser son parc de consoles actuelles.

Q: Qu'en est-il des consoles tournant sous un firmware supérieur à 3.55 ?

R: Puisque toutes les PS3 utilisent le même algorithme pour vérifier l'intégrité de leur couche LV0, on pourra au minimum décrypter/patcher/resigner leur mise à jour quelle qu'elle soit. Il faudra juste trouver un moyen de faire accepter à la PS3 d'installer une quelconque mise à jour modifiée/patchée. Pour cela, soit utiliser une puce nand flasher, soit un nouvel exploit (comme celui de la team Fail0verFlow qui fait déborder la pile mémoire) juste pour forcer les PS3 en OFW à installer une mise à jour CFW. Ceci n'est pas du tout insurmontable.

Q: Qu'en est-il des modèles fabriqués à part d'avril 2011 ?

R: Là, on a un problème. Avec la sortie de ces modèles, c'est un nouveau parc de PS3 qui est apparu, avec une nouvelle carte mère dont les couches bootldr / LV0 / metldr et les mises à jour firmwares ont une architecture de sécurité repensée (LV0.2, metldr2, ...), réellement moins faillible et plus performante. Le hack risque d'être beaucoup plus compliqué et long à établir sur ces consoles.