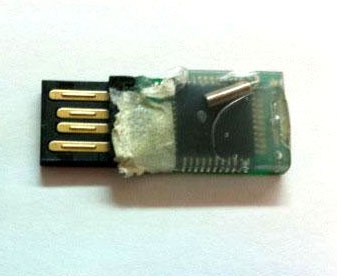

Maj 20 aout 23h47 : Ajout de photos sans epoxy (merci scoof). De plus, scoof qui est en contact avec RichDevX nous informe que ce dernier compte faire du reverse engineering afin de permettre à la communauté de fabriquer sois-même sont propre Dongle. Je mettrais à jour le topic concernant d'éventuelles info supplémentaires.

Maj 20 aout 16h40 : des informations plus techniques sont ajoutées (merci scoof).

C'est le célèbre hacker Richard L (RichDevX) qui annonce via son twitter qu'il travail déjà sur les entrailles du dongle PSjailBreak afin d'en tirer plus d'informations, quand à un éventuel clonage (merci à imperatorviken pour l'info). C'est donc agréable de voir que la scène PS3 évolue dans ce sens, sans oublier que le dongle n'a été disponible que pour très peu de personnes hier.

Les premières infos font état d'un dongle comparable à une batterie PANDORA pour Psp. C'est ce type de dongle qui est utilisé dans le SAV de Sony pour débriquer les consoles, ou avoir accès à certaines fonctionnalités.

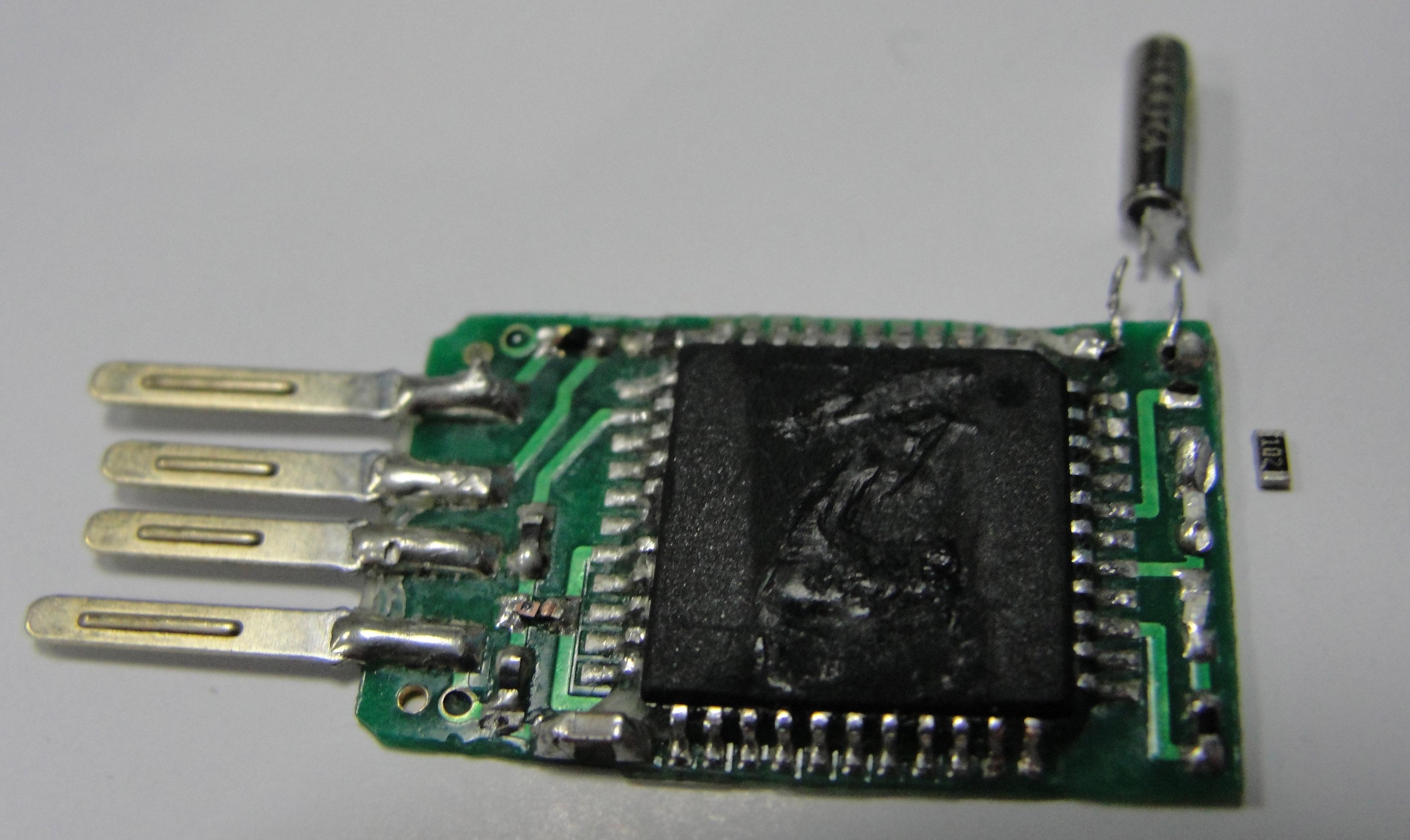

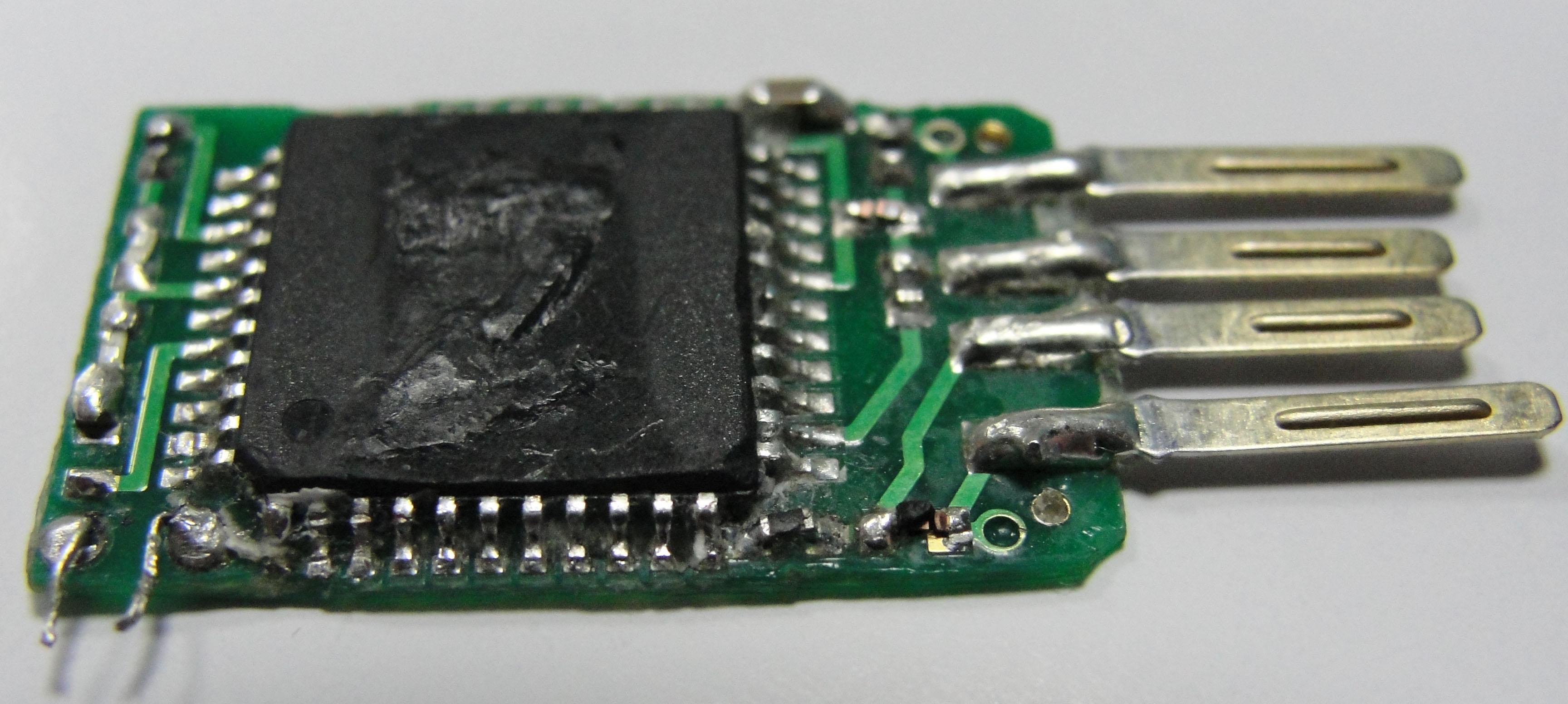

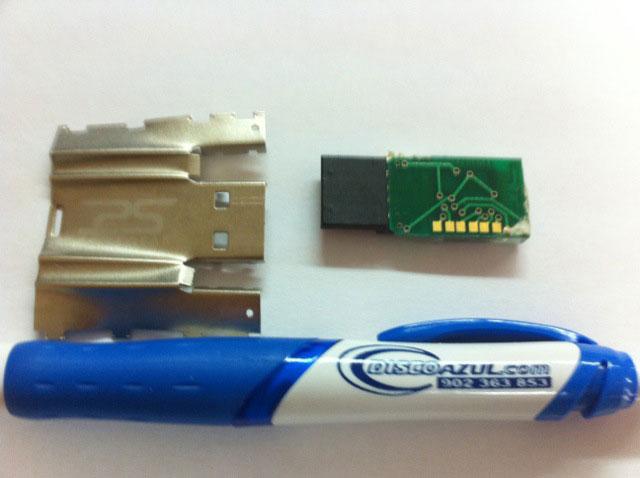

Sur d'autres sites, on peut aussi entendre que le clonage devient une priorité. Le site Discoazul poste déjà les premières photos du dongle "inside", et les infos concernant le chip ne vont pas tarder à arriver. Evidemment, on sera là pour newser ![]()

Mise à jour un peu technique

Releasing the boot ini dev_usb0 and a sequence of buttons that change the state of syscon as we launch the initial boot usb dongle, then interprets the bootstrap and load the necessary files from the dongle itself temporarily leaving the ram doing a false reboot.

The idea is quite clear gentlemen, emulates the fw of trm syscon and we have a debug interprets loading the kernel debug and providing all the features to debug vshmain time, this results in loading unsigned code.

Avec la séquence utilisée au demarrage de la console (Power on puis Eject), on déclenche la fonction boot ini dev_usb0 et donc le lancement du code présent sur le dongle, ce code permet a la console de demarrer en mode debug et permet donc le lancement decode non signé.

The official BDEMU disk loading before you activate the mediatype BD and then run the loader to the channel of communication with the real reader would be closed and only would use the BD-emu, emu and the bd can not share the same channel communication.

In this case to remove the layer is used to extract cellftp to an external source of filesystems without pre-decoded and converted to debug layer.

La fonction BDEMU utilsée par le backup manager se charge avant la fonction du lecteur BD officiel et comme ils ne peuvent pas fonctionner en meme temps, le BDEMU est le seul a etre chargé et donc le jeu est chargé en lieu et place du Bluray officiel du lecteur. Le lecteur est juste utilisé par le systeme pour verifier la présence d'un jeu original par l'hyperviseur.

Executables can be created with the sdk, and generated their own loader which removes the layer of encryption (this if it will extract the discs, not linux), then the PS3Gen (published as a matter of 1 month) can be create iso patched with valid soft.esto itself mean that everything is made in the PS3 SDK (emulators, applications, etc) will be loaded without problems, as we are doing the same as the 360 with jtag hack it uses a core debug.

Les fichiers exécutables peuvent etre créés avec le SDK officiel Sony et générer leur propre loaders qui retire la couche cryptée de l'exécutable. Ce qui permettra de créer ses propres executables patchés en tant qu'application valides par la console. Toutes les applis créées avec le SDK Sony (applis, emus etc...) chargeront sans aucun probleme come avec une 360 jtag.