[Multi] Des failles dans les AMD Zen 1 à Zen 4

Posté 04 février 2025 - 07:21

#1

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #1](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Posté 04 février 2025 - 10:44

#2

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #2](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Posté 04 février 2025 - 17:20

#4

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #4](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Proof of Concept

A test payload for Milan and Genoa CPUs that makes the RDRAND instruction return 4 can be downloaded here (applying it requires the user to be root from outside of a VM).

Modifié par Souldream, 04 février 2025 - 17:21.

Posté 04 février 2025 - 18:24

#5

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #5](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

houa c est chaud j ai ryzen 3

bah t'as plus de chance de te faire pénétrer dans un bar gay ^^

- ReshibanGaming, zamirow et MrPopsdu46 aiment ceci

Posté 04 février 2025 - 18:26

#6

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #6](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Posté 04 février 2025 - 19:04

#7

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #7](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

En fait le hack de la Switch a été possible car la communauté voulait vraiment hacker la console.

Tant qu'il y aura pas un gars qui en a rien a faire de Sony le hack n'avancera pas.

Modifié par Tidus, 04 février 2025 - 19:05.

Posté 04 février 2025 - 19:14

#8

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #8](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Comme quoi tout est fait pour ne pas divulguer de hack sur PS5 sinon ça ferait un moment que cette console serait à terre.

En fait le hack de la Switch a été possible car la communauté voulait vraiment hacker la console.

Tant qu'il y aura pas un gars qui en a rien a faire de Sony le hack n'avancera pas.

Ce n'est pas vraiment que la communauté "voulait vraiment hacker la console" c'est surtout que contrairement à Nintendo, Sony a lancé un programme de bug bounty,

Du coup, si les hackers peuvent prendre 10K ou + à Sony plutôt que de distribuer gratos leurs payloads à toute la planète, ils vont plutôt opter pour tirer du blé à Sony ...

Et je ne vais pas les blâmer pour ça, ils seraient bien idiots (pour rester poli) de s'en priver

Modifié par lacrima08, 04 février 2025 - 19:15.

Posté 04 février 2025 - 22:08

#9

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #9](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

La Switch à juste pas eu de chance avec la faille RCM

Posté 05 février 2025 - 19:22

#11

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #11](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Y'a rien de choquant mis appart la newsbah t'as plus de chance de te faire pénétrer dans un bar gay ^^houa c est chaud j ai ryzen 3

Les modos ?

Posté 05 février 2025 - 20:25

#12

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #12](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Les modos ?

Tu veux l'adresse ?

Posté 06 février 2025 - 12:40

#13

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #13](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

Pas sûr que ça concerne beaucoup les pc, sinon j'ai bien aimé la boutade sur les bars lesbiens

Modifié par perou64, 06 février 2025 - 12:57.

Posté 06 février 2025 - 16:04

#14

![[Multi] Des failles dans les AMD Zen 1 à Zen 4 : message #14](https://www.logic-sunrise.com/forums/public/style_images/LSv4/icon_share.png)

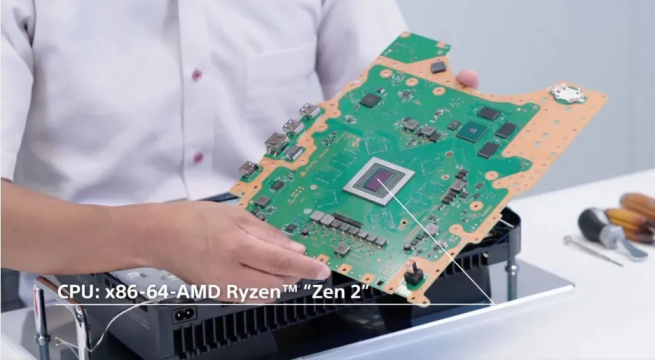

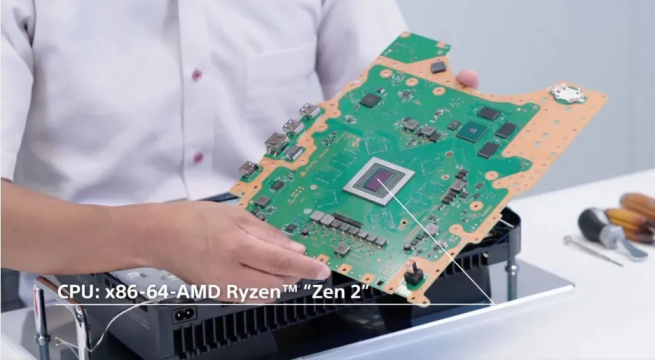

Sinon pour en revenir à la news , en espérant que ce genre de failles et les révélations de flat_z face enfin avancer la scène

Modifié par overload, 06 février 2025 - 16:05.

"Si ça saigne ça peut crever"

- perou64, leorod199 et ReshibanGaming aiment ceci

1 utilisateur(s) li(sen)t ce sujet

0 invité(s) et 1 utilisateur(s) anonyme(s)