Posté 19 janvier 2024 - 11:42

#1

Posté 19 janvier 2024 - 12:03

#2Modifié par Sun_Storm, 19 janvier 2024 - 12:08.

Posté 19 janvier 2024 - 12:07

#3Posté 19 janvier 2024 - 12:45

#5Merci pour la news, moi je me demande qui va être assez fou pour copier un produit avec du code Nintendo haha

Posté 19 janvier 2024 - 13:12

#6Merci pour la news, moi je me demande qui va être assez fou pour copier un produit avec du code Nintendo haha

Posté 19 janvier 2024 - 15:11

#7Posté 19 janvier 2024 - 15:32

#9Merci pour la news, moi je me demande qui va être assez fou pour copier un produit avec du code Nintendo haha

Il peut être reversé et mis en OpenSource et là ... la team est nickée ... car les cartes pourront être vendues vides sans code proprio

Des joueurs aguerris pour me défier sur KOF ?

Posté 19 janvier 2024 - 18:33

#10Posté 19 janvier 2024 - 19:08

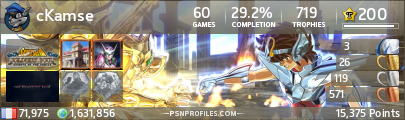

#11Modifié par Kamse, 19 janvier 2024 - 21:38.

Posté 19 janvier 2024 - 20:14

#12Posté 19 janvier 2024 - 20:36

#13Posté 19 janvier 2024 - 20:55

#14Posté 19 janvier 2024 - 22:45

#15L'idée est intéressante mais pourquoi ne sait il rien passé avec le SX OS alors ?

Posté 19 janvier 2024 - 23:08

#16Posté 19 janvier 2024 - 23:17

#17Oui mais pourquoi l'objet complet lui n'as pas subit un reverse enginering ?

Posté 19 janvier 2024 - 23:46

#18Posté 20 janvier 2024 - 09:54

#19N'importe qui, qui va programmer un FPGA peux le crypter.

Déja le cryptage est plus que complexe à casser, il y a des puces sans vulnérabilité connue d'ailleurs, le but etant qu'on se sert pas dans le code comme ce qui se faisait il y a une 10 aine d'année ou plus.

Et sans la réf du modchip bah ca ajoute une complexité, donc si il y clonage prenez votre mal en patience ca risque de durer avant d'avoir une autre solution , les mecs qui ont fait ca ne sont pas débutants.

Posté 20 janvier 2024 - 09:58

#20Les premières rumeurs parlent d'un microcontrôleur de type ESP32, non pas que ça soit déterminant, mais c'est déjà un début.

Ca me parait vachement overkill l'usage d'une telle puce (peut-être utilisé pour le décryptage ?).

0 invité(s) et 1 utilisateur(s) anonyme(s)