[Multi] PPlay 4.01 disponible

[Multi] PPlay 4.01 disponible [WiiU] Le plugin Aroma Better Settings passe en version 1.2

[WiiU] Le plugin Aroma Better Settings passe en version 1.2 [Multi] ScummVM v2.9.0 disponible

[Multi] ScummVM v2.9.0 disponible

bah on verra c'est toujours intéressant que des exploits apparaissent.

Attention ceci est un exploit userland (si je ne me trompe pas) donc ça donnera accès au homebrew pour les switchs patchée mais PAS aux backups...

Corrigez moi si je me trompe...

oui je pense comme toi , sur gba il parle uniquement de homebrew et non de backup mais ca va si vite sur la scene switch ![]()

pas mal, il faut attendre, pour ma part je suis pas encore trop convaincu par la switch. Même si ça m'a amusé de cracker celle de ma petite nièce

peut-être metroid va rattraper le coup?

Si j'ai bien compris c'est pas ma block chain complet ce qui veut dire qu'on reste limité même pour les hombrew

On verra ce que cela donnera quand cela sortira

Bravo au développeur.

Attention ceci est un exploit userland (si je ne me trompe pas) donc ça donnera accès au homebrew pour les switchs patchée mais PAS aux backups...

Corrigez moi si je me trompe...

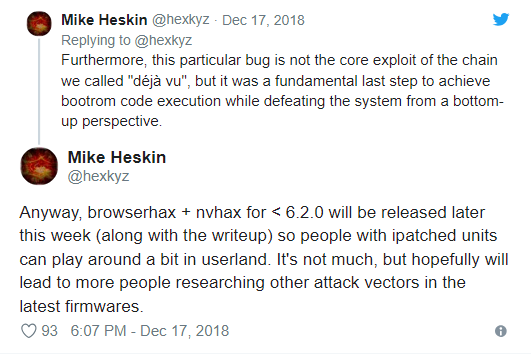

Tu ne te trompes pas ![]() Un processeur classique propose plusieurs modes d'exécution notamment user et kernel. Pour lancer un CFW ou apliquer des patches/bypass de signatures il faut à minima un accès kernel. Et si j'ai bien compris Hexkyz et SciresM, l'exploit chain de "déjà vu" permet bien l'accès au kernel puisqu'une des failles est située dans la bootrom donc accessible avant que le kernel ne se lance. Ici il ne s'agit que d'une partie de la chaine d'exploit appliquée dans ce qu'on appelle "déjà vu".

Un processeur classique propose plusieurs modes d'exécution notamment user et kernel. Pour lancer un CFW ou apliquer des patches/bypass de signatures il faut à minima un accès kernel. Et si j'ai bien compris Hexkyz et SciresM, l'exploit chain de "déjà vu" permet bien l'accès au kernel puisqu'une des failles est située dans la bootrom donc accessible avant que le kernel ne se lance. Ici il ne s'agit que d'une partie de la chaine d'exploit appliquée dans ce qu'on appelle "déjà vu".

Vu comment la Switch se fait retourner dans tout les sens, je pense que c'est juste une question de temps pour que les nouvelles Switch dites patché se fassent ouvrir

Oui c'est certain et c'est déjà le cas en privé depuis un moment, SciresM a dit qu'il avait l'exploit déjà vu qui fonctionne sur toutes les Switch (mais pour le moment seulement en 4.1) et devait logiquement fonctionner sur la future revision "mariko". Seulement une partie de l'exploit a été rendue publique cette semaine avec la dernière version d'hekate. SciresM est désormais persuadé que "déjà vu" est mort et enterré pour les futures switch mariko, même si l'exploit bootrom lui n'a pas été rendu public. Les Switch patchées en circulation l'ont été pour contrer Fusée Gelée, pas Déjà Vu.

Salut et merci pour la news.

Si j'ai bien compris l'avancée la plus attendu, et l'exploit "déjà vu" permettant le démarrage sur cfw un peu comme sur 3ds avec l'emunand permettant donc de ce passer d'un jig et des inconvénients de l'auto rcm (batterie ).

Du coup cette news fait elle avancer la date de sortie ou c'est plus une solution pour les switch marché. J'ai une switch en 3.0.2 et attends tout ceci avec impatience.

Bonne soirée à tous

Cette news ne fait rien avancer pour ça, elle arrive parce qu'une partie de l'exploit déjà vu a leaké et certains bugs exploités ont été remontés à Nintendo (bug bounty). Là on ne parle que d'un exploit qui permet de faire tourner des homebrew, il manque une partie de l'exploit, la partie warmboot qui permettrait de faire un redémarrage à chaud sur un CFW, depuis l'OFW. Et cette partie est toujours privée mais a grandement perdu de son intérêt puisqu'elle arrive à la fin de la chaine d'exploit qui est appliquée. Déjà Vu est un "exploit chain", tu appliques un premier exploit (browserhax), puis un autre (nvhax) puis un autre, etc, jusqu'à arriver à lancer le CFW. Comme Nintendo peut maintenant corriger browserhax et nvhax (puisque désormais public, mais visiblement ils étaient déjà au courant) alors ça rend l'exploit chain inopérante. Il faut que les hackeurs trouvent un autre point d'entrée. Cela dit, tant que tu restes en FW < 6.2, tu pourrais théoriquement appliquer l'exploit déjà vu (il fonctionne uniquement sur fw < 4.1 actuellement mais SciresM a dit qu'il serait possible aussi pour les fw supérieurs).

PS : L'expoit warmboot qui fait partie de déjà vu exploite une faille située dans la bootrom, donc pas corrigible par Nintendo avant la future révision mariko.

Cette news ne fait rien avancer pour ça, elle arrive parce qu'une partie de l'exploit déjà vu a leaké et certains bugs exploités ont été remontés à Nintendo (bug bounty). Là on ne parle que d'un exploit qui permet de faire tourner des homebrew, il manque une partie de l'exploit, la partie warmboot qui permettrait de faire un redémarrage à chaud sur un CFW, depuis l'OFW. Et cette partie est toujours privée mais a grandement perdu de son intérêt puisqu'elle arrive à la fin de la chaine d'exploit qui est appliquée. Déjà Vu est un "exploit chain", tu appliques un premier exploit (browserhax), puis un autre (nvhax) puis un autre, etc, jusqu'à arriver à lancer le CFW. Comme Nintendo peut maintenant corriger browserhax et nvhax (puisque désormais public, mais visiblement ils étaient déjà au courant) alors ça rend l'exploit chain inopérante. Il faut que les hackeurs trouvent un autre point d'entrée. Cela dit, tant que tu restes en FW < 6.2, tu pourrais théoriquement appliquer l'exploit déjà vu (il fonctionne uniquement sur fw < 4.1 actuellement mais SciresM a dit qu'il serait possible aussi pour les fw supérieurs).

PS : L'expoit warmboot qui fait partie de déjà vu exploite une faille située dans la bootrom, donc pas corrigible par Nintendo avant la future révision mariko.

PS : L'expoit warmboot qui fait partie de déjà vu exploite une faille située dans la bootrom, donc pas corrigible par Nintendo avant la future révision mariko.

comment on identife les switch mariko ?

exploit est prévue de sortir au debut année pour les switch patchée

source ?

Il est prévue de sortir au debut d'annéeexploit est prévue de sortir au debut année pour les switch patchée

source ?

Il est prévue de sortir au debut d'année

l'exploit est deja dispo sur le GitHub pegaswitch, pour l'instant rien n'indique qu'un CFW sera dispo pour les patched en debut d'année.

Mais l'exploit en tant que tel, celui qui sorti sur le GitHub, il ne peut pas être testé par nous ? Enfin je veux dire, il ne permet pas de lancer des homebrew par les utilisateurs lambda que nous sommes ? Pour le moment du moins ?

Si j'ai bien compris, seul browserhax est implémenté pour le moment, il manque nvhax, et sans doute nspwn.

On peut pas accéder a google car le logiciel système demande une mise a jour

Tu ne te trompes pasAttention ceci est un exploit userland (si je ne me trompe pas) donc ça donnera accès au homebrew pour les switchs patchée mais PAS aux backups...

Corrigez moi si je me trompe...

Un processeur classique propose plusieurs modes d'exécution notamment user et kernel. Pour lancer un CFW ou apliquer des patches/bypass de signatures il faut à minima un accès kernel. Et si j'ai bien compris Hexkyz et SciresM, l'exploit chain de "déjà vu" permet bien l'accès au kernel puisqu'une des failles est située dans la bootrom donc accessible avant que le kernel ne se lance. Ici il ne s'agit que d'une partie de la chaine d'exploit appliquée dans ce qu'on appelle "déjà vu".